-

PRODUCTS

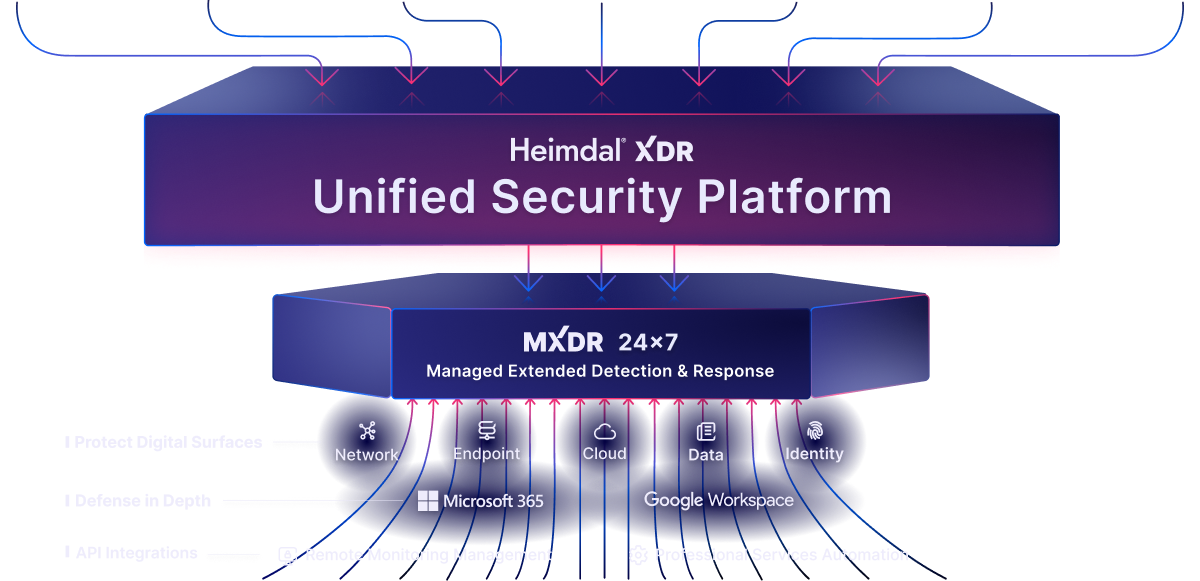

Network SecurityThreat HuntingVulnerability ManagementUnified Endpoint ManagementEmail & Collaboration SecurityMANAGED SERVICES

-

3RD PARTY INTEGRATIONS

INDUSTRIES

-

CAREERS

Network Security

Network Security

Vulnerability Management

Vulnerability Management

Privileged Access Management

Privileged Access Management  Endpoint Security

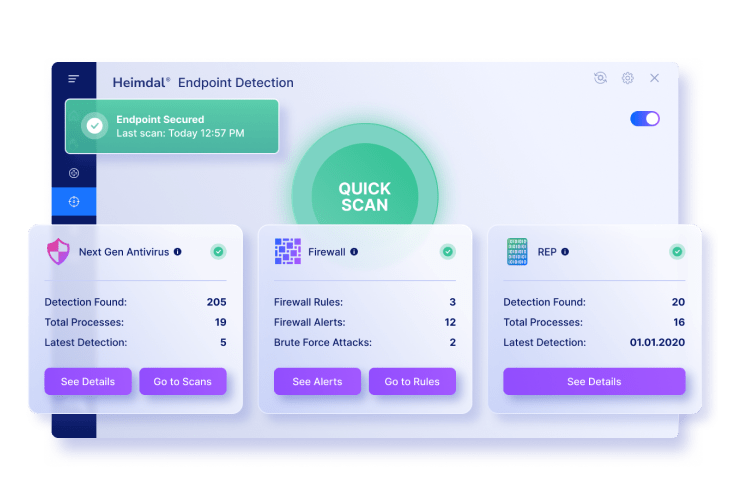

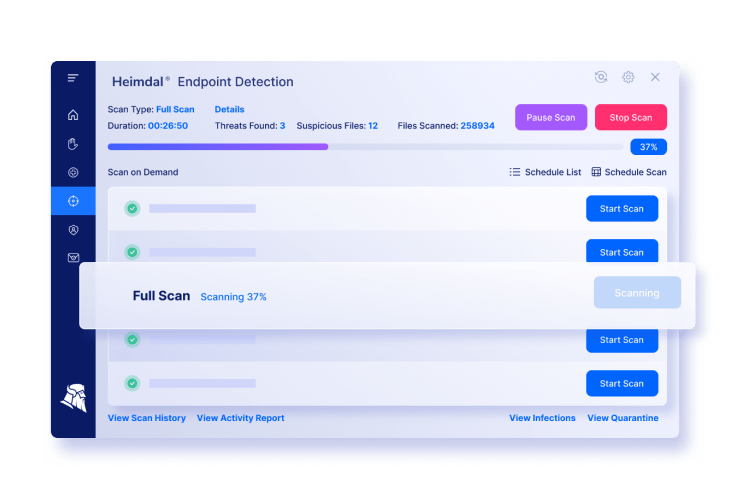

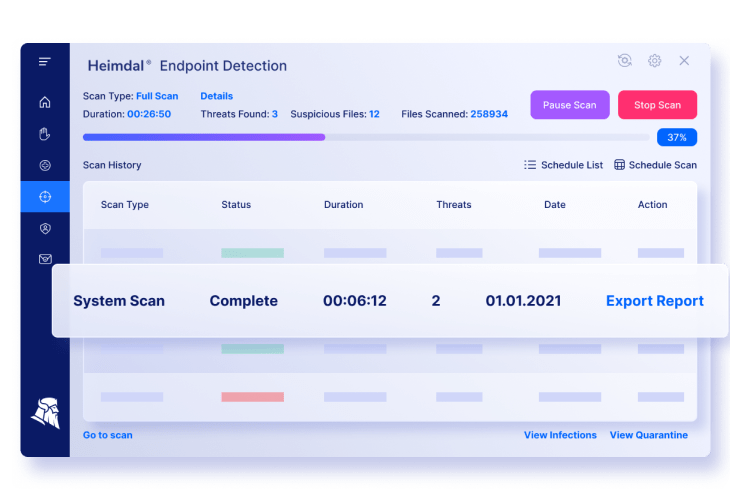

Endpoint Security

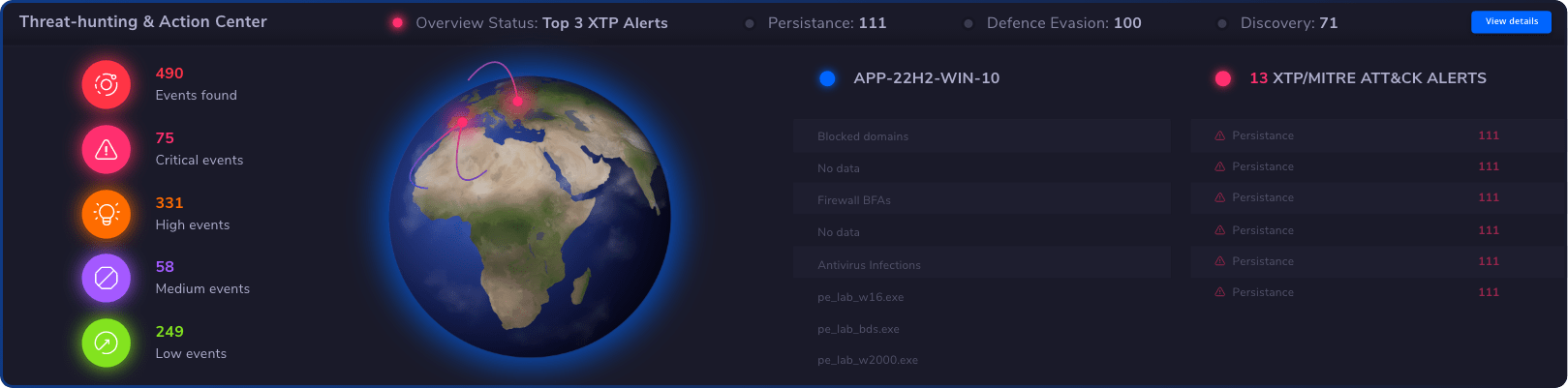

Threat Hunting

Threat Hunting

Unified Endpoint Management

Unified Endpoint Management

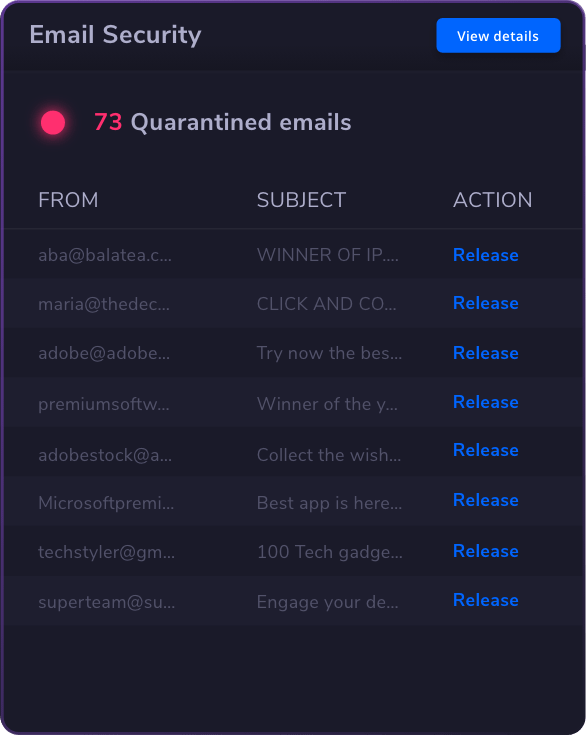

Email & Collaboration Security

Email & Collaboration Security